底座开发指南

萌新必读

简介

功能列表

快速启动(后端项目)

快速启动(前端项目)

接口文档

热代码加载

迁移模式(适合新项目)

删除功能(以租户为例)

表结构变更(版本升级)

内网穿透

达梦数据库专属

后端手册

新建服务

代码生成【单表】(新增功能)

代码生成(树表)

功能权限·

数据权限

用户体系

三方登陆

OAuth 2.0(SSO 单点登录)

SaaS 多租户【字段隔离】

SaaS 多租户【数据库隔离】

WebSocket 实时通信

异常处理(错误码)

参数校验

分页实现

VO 对象转换、数据翻译

文件存储(上传下载)

Excel 导入导出

操作日志、访问日志、异常日志

MyBatis 数据库

MyBatis 联表&分页查询

多数据源(读写分离)

Redis 缓存

本地缓存

异步任务

分布式锁

幂等性(防重复提交)

请求限流(RateLimiter)

HTTP 接口签名(防篡改)

单元测试

验证码

工具类 Util

数据库文档

微服务手册

微服务调试(必读)

注册中心 Nacos

配置中心 Nacos

服务网关 Spring Cloud Gateway

服务调用 Feign

定时任务 XXL Job

消息队列(内存)

消息队列(Redis)

消息队列(RocketMQ)

消息队列(RabbitMQ)

消息队列(Kafka)

消息队列(Cloud)

分布式事务 Seata

服务保障 Sentinel

工作流手册

工作流演示

功能开启

工作流(达梦适配)

审批接入(流程表单)

审批接入(业务表单)

流程设计器(BPMN)

流程设计器(钉钉、飞书)

选择审批人、发起人自选

会签、或签、依次审批

流程发起、取消、重新发起

审批通过、不通过、驳回

审批加签、减签

审批转办、委派、抄送

执行监听器、任务监听器

流程表达式

流程审批通知

大屏手册

报表设计器

大屏设计器

支付手册

功能开启·

支付宝支付接入

微信公众号支付接入

微信小程序支付接入

支付宝、微信退款接入

会员手册

功能开启··

微信公众号登录

微信小程序登录

微信小程序订阅消息

微信小程序码

会员用户、标签、分组

会员等级、积分、签到

商城手册

商城演示

功能开启···

商城装修

在线客服

【商品】商品分类

【商品】商品属性

【商品】商品 SPU 与 SKU

【商品】商品评价

【交易】购物车

【交易】交易订单

【交易】售后退款

【交易】快递发货

【交易】门店自提

【交易】分销返佣

【营销】优惠劵

【营销】拼团活动

【营销】秒杀活动

【营销】砍价活动

【营销】满减送

【营销】限时折扣

【营销】内容管理

【统计】会员、商品、交易统计

ERP 手册

ERP 演示

【功能开启】

【产品】产品信息、分类、单位

【库存】产品库存、库存明细

【库存】其它入库、其它出库

【库存】库存调拨、库存盘点

【采购】采购订单、入库、退货

【销售】销售订单、出库、退货

【财务】采购付款、销售收款

CRM手册

CRM 演示

【功能开启】·

【线索】线索管理

【客户】客户管理、公海客户

【商机】商机管理、商机状态

【合同】合同管理、合同提醒

【回款】回款管理、回款计划

【产品】产品管理、产品分类

【通用】数据权限

【通用】跟进记录、待办事项

AI大模型手册

AI 大模型演示

功能开启-

AI 聊天对话

AI 绘画创作

AI 音乐创作

AI 写作助手

AI 思维导图

【模型接入】OpenAI

【模型接入】通义千问

【模型接入】LLAMA

【模型接入】文心一言

【模型接入】DeepSeek

【模型接入】智谱 GLM

【模型接入】讯飞星火

【模型接入】微软 OpenAI

【模型接入】谷歌 Gemini

【模型接入】Stable Diffusion

【模型接入】Midjourney

【模型接入】Suno

公众号手册

【功能开启】-

公众号接入

公众号粉丝

公众号标签

公众号消息

自动回复

公众号菜单

公众号素材

公众号图文

公众号统计

系统手册

短信配置

邮件配置

站内信配置

数据脱敏

敏感词

地区 & IP 库

运维手册

开发环境

Linux 部署

Docker 部署

Jenkins 部署

HTTPS 证书

服务监控

前端手册 Vue 3.x

开发规范

菜单路由

Icon 图标

字典数据

系统组件

通用方法

配置读取

CRUD 组件

国际化

IDE 调试

代码格式化

前端手册 Vue 2.x

开发规范·

菜单路由·

Icon 图标·

字典数据·

系统组件·

通用方法·

配置读取·

本文档使用「觅思文档专业版」发布

-

+

首页

功能权限·

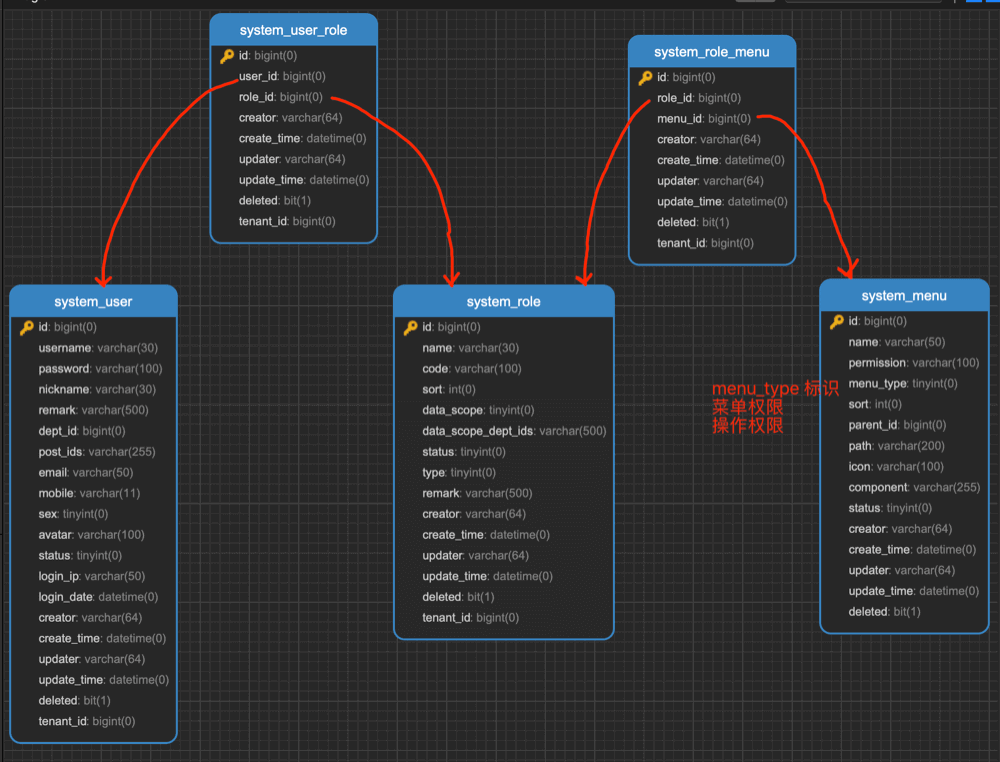

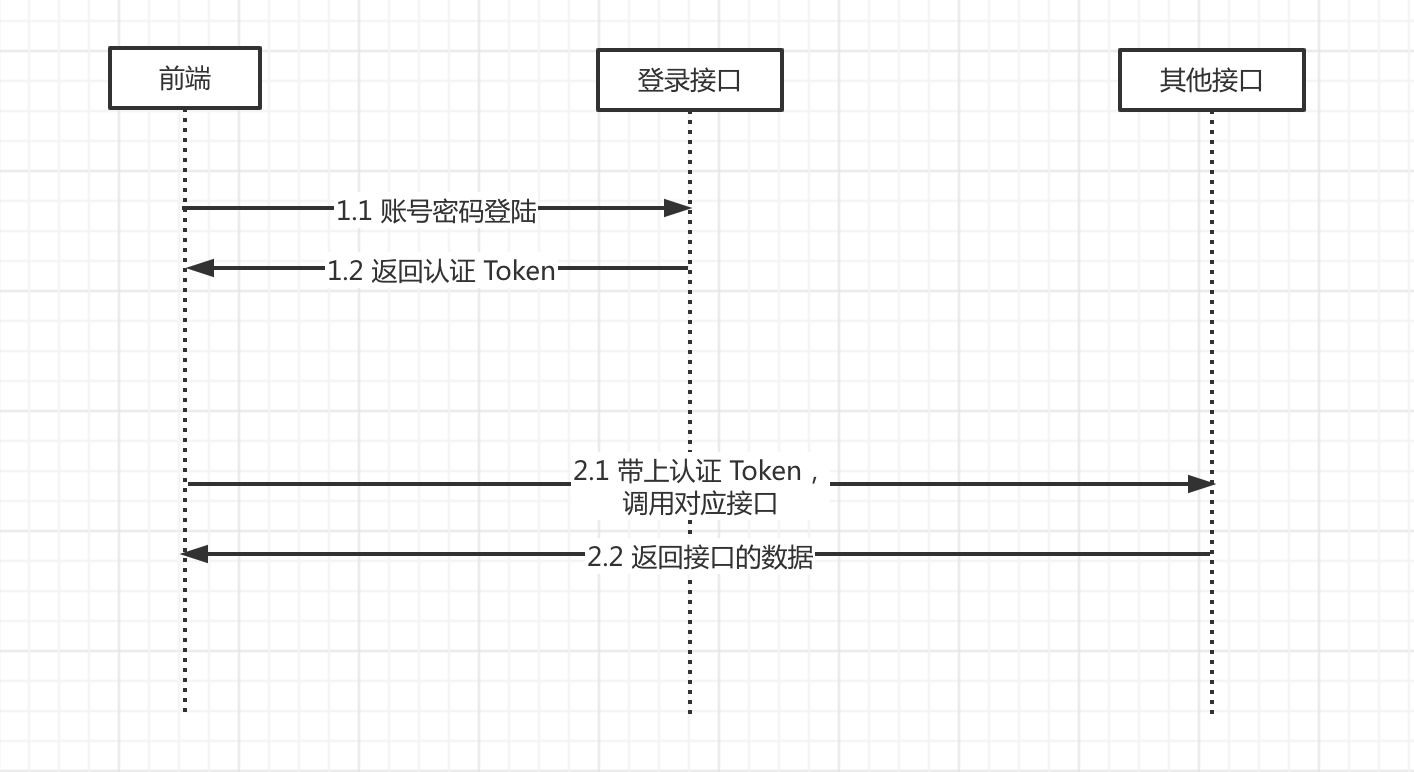

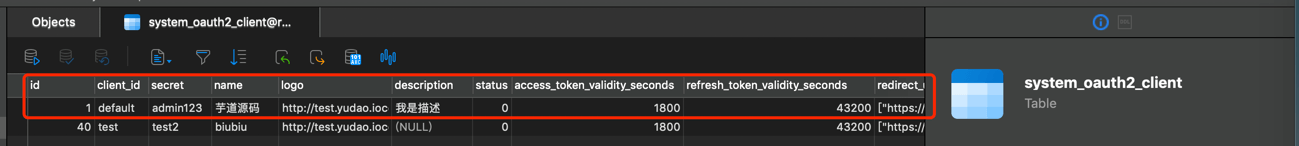

## 相关视频教程 友情提示:虽然是基于 Boot 项目录制,但是 Cloud 一样可以学习。 01:[如何设计一套权限系统?](http://https://wx.zsxq.com/dweb2/index/topic_detail/812458518144522 "如何设计一套权限系统?") 02:[如何实现菜单的创建?](http://https://wx.zsxq.com/dweb2/index/topic_detail/212458858585281 "如何实现菜单的创建?") 03:[如何实现角色的创建?](http://https://wx.zsxq.com/dweb2/index/topic_detail/812458854541442 "如何实现角色的创建?") 04:[如何给用户分配权限 —— 将菜单赋予角色?](http://https://wx.zsxq.com/dweb2/index/topic_detail/415248882412528 "如何给用户分配权限 —— 将菜单赋予角色?") 05:[如何给用户分配权限 —— 将角色赋予用户?](http://https://wx.zsxq.com/dweb2/index/topic_detail/184125551288582 "如何给用户分配权限 —— 将角色赋予用户?") 06:[后端如何实现 URL 权限的校验?](http://https://wx.zsxq.com/dweb2/index/topic_detail/212458828812821 "后端如何实现 URL 权限的校验?") 07:[前端如何实现菜单的动态加载?](http://https://wx.zsxq.com/dweb2/index/topic_detail/812458842545142 "前端如何实现菜单的动态加载?") 08:[前端如何实现按钮的权限校验?](http://https://wx.zsxq.com/dweb2/index/topic_detail/415248821151588 "前端如何实现按钮的权限校验?") ## 1. RBAC 权限模型 系统采用 RBAC 权限模型,全称是 Role-Based Access Control 基于角色的访问控制。  简单来说,每个用户拥有若干角色,每个角色拥有若干个菜单,菜单中存在菜单权限、按钮权限。这样,就形成了 “用户<->角色<->菜单” 的授权模型。 在这种模型中,用户与角色、角色与菜单之间构成了多对多的关系,如下图:  ## 2. Token 认证机制 安全框架使用的是 Spring Security (opens new window)+ Token 方案,整体流程如下图所示:  ① 前端调用登录接口,使用账号密码获得到认证 Token。响应示例如下: { "code":0, "msg":"", "data":{ "token":"d2a3cdbc6c53470db67a582bd115103f" } } 管理后台的登录实现,可见 代码 用户 App 的登录实现,可见 代码 Token 存储在数据库中,对应 system_oauth2_access_token 访问令牌表的 id 字段。考虑到访问的性能,缓存在 Redis 的 oauth2_access_token:%s (opens new window)键中。 默认配置下,Token 有效期为 30 天,可通过 system_oauth2_client 表中 client_id = default 的记录进行自定义:  - 修改 access_token_validity_seconds 字段,设置访问令牌的过期时间,默认 1800 秒 = 30 分钟 - 修改 refresh_token_validity_seconds 字段,设置刷新令牌的过期时间,默认 2592000 秒 = 30 天 ② 前端调用其它接口,需要在请求头带上 Token 进行访问。请求头格式如下: `### Authorization: Bearer 登录时返回的 Token Authorization: Bearer d2a3cdbc6c53470db67a582bd115103f` 其中 "test" 可自定义,配置项如下: ### application-local.yaml dtpc: security: mock-enable: true # 是否开启 Token 的模拟机制 mock-secret: test # Token 模拟机制的 Token 前缀 ## 3. 权限注解 <span style="font-family:楷体">3.1 [@PreAuthorize ](http://https://github.com/spring-projects/spring-security/blob/main/core/src/main/java/org/springframework/security/access/prepost/PreAuthorize.java "@PreAuthorize ")注解 @PreAuthorize (opens new window)是 Spring Security 内置的前置权限注解,添加在接口方法上,声明需要的权限,实现访问权限的控制。 ① 基于【权限标识】的权限控制 权限标识,对应 system_menu 表的 permission 字段,推荐格式为 ${系统}:${模块}:${操作},例如说 system:admin:add 标识 system 服务的添加管理员。 使用示例如下:</span> // 符合 system:user:list 权限要求 @PreAuthorize("@ss.hasPermission('system:user:list')") // 符合 system:user:add 或 system:user:edit 权限要求即可 @PreAuthorize("@ss.hasAnyPermissions('system:user:add,system:user:edit')") ② 基于【角色标识】的权限控制 权限标识,对应 system_role 表的 code 字段, 例如说 super_admin 超级管理员、tenant_admin 租户管理员。 使用示例如下: 实现原理是什么? 当 @PreAuthorize 注解里的 Spring EL 表达式返回 false 时,表示没有权限。 而 @PreAuthorize("@ss.hasPermission('system:user:list')") 表示调用 Bean 名字为 ss 的 #hasPermission(...) 方法,方法参数为 "system:list" 字符串。ss 对应的 Bean 是 [PermissionServiceImpl ](http://https://github.com/YunaiV/yudao-cloud/blob/master/yudao-module-system/yudao-module-system-biz/src/main/java/cn/iocoder/yudao/module/system/service/permission/PermissionServiceImpl.java#L43 "PermissionServiceImpl ")类,所以你只需要去看该方法的[实现代码](http://https://github.com/YunaiV/yudao-cloud/blob/master/yudao-module-system/yudao-module-system-biz/src/main/java/cn/iocoder/yudao/module/system/service/permission/PermissionServiceImpl.java#L293-L326 "实现代码")。 3.2 [@PreAuthenticated ](http://https://github.com/YunaiV/yudao-cloud/blob/master/yudao-framework/yudao-spring-boot-starter-security/src/main/java/cn/iocoder/yudao/framework/security/core/annotations/PreAuthenticated.java "@PreAuthenticated ")注解 @PreAuthenticated (opens new window)是项目自定义的认证注解,添加在接口方法上,声明登录的用户才允许访问。 主要使用场景是,针对用户 App 的 /app-app/** 的 RESTful API 接口,默认是无需登录的,通过 @PreAuthenticated 声明它需要进行登录。使用示例如下:// AppAuthController.java @PostMapping("/update-password") @Operation(summary = "修改用户密码", description = "用户修改密码时使用") @PreAuthenticated public CommonResult<Boolean> updatePassword(@RequestBody @Valid AppAuthUpdatePasswordReqVO reqVO) { // ... 省略代码 } 具体的代码实现,可见[ PreAuthenticatedAspect](http://https://github.com/YunaiV/yudao-cloud/blob/master/yudao-framework/yudao-spring-boot-starter-security/src/main/java/cn/iocoder/yudao/framework/security/core/aop/PreAuthenticatedAspect.java " PreAuthenticatedAspect") (opens new window)类。 ## 4. 自定义权限配置 默认配置下,管理后台的 /admin-api/** 所有 API 接口都必须登录后才允许访问,用户 App 的 /app-api/** 所有 API 接口无需登录就可以访问。 如下想要自定义权限配置,设置定义 API 接口可以匿名(不登录)进行访问,可以通过下面三种方式: #4.1 方式一:自定义 AuthorizeRequestsCustomizer 实现 每个 Maven Module 可以实现自定义的 AuthorizeRequestsCustomizer (opens new window)Bean,额外定义每个 Module 的 API 接口的访问规则。例如说 yudao-module-infra 模块的 SecurityConfiguration (opens new window)类,代码如下: ① JDK 8 + Spring Boot 2.X 版本: <span style="font-family:楷体">`@Configuration("infraSecurityConfiguration") public class SecurityConfiguration { @Value("${spring.boot.admin.context-path:''}") private String adminSeverContextPath; @Bean("infraAuthorizeRequestsCustomizer") public AuthorizeRequestsCustomizer authorizeRequestsCustomizer() { return new AuthorizeRequestsCustomizer() { @Override public void customize(ExpressionUrlAuthorizationConfigurer<HttpSecurity>.ExpressionInterceptUrlRegistry registry) { // Swagger 接口文档 registry.antMatchers("/swagger-ui.html").anonymous() .antMatchers("/swagger-resources/**").anonymous() .antMatchers("/webjars/**").anonymous() .antMatchers("/*/api-docs").anonymous(); // Spring Boot Actuator 的安全配置 registry.antMatchers("/actuator").anonymous() .antMatchers("/actuator/**").anonymous(); // Druid 监控 registry.antMatchers("/druid/**").anonymous(); // Spring Boot Admin Server 的安全配置 registry.antMatchers(adminSeverContextPath).anonymous() .antMatchers(adminSeverContextPath + "/**").anonymous(); } }; } } `</span> ② JDK 17 + Spring Boot 3.X 版本: @Configuration(proxyBeanMethods = false, value = "infraSecurityConfiguration") public class SecurityConfiguration { @Value("${spring.boot.admin.context-path:''}") private String adminSeverContextPath; @Bean("infraAuthorizeRequestsCustomizer") public AuthorizeRequestsCustomizer authorizeRequestsCustomizer() { return new AuthorizeRequestsCustomizer() { @Override public void customize(AuthorizeHttpRequestsConfigurer<HttpSecurity>.AuthorizationManagerRequestMatcherRegistry registry) { // Swagger 接口文档 registry.requestMatchers("/v3/api-docs/**").permitAll() .requestMatchers("/swagger-ui.html").permitAll() .requestMatchers("/swagger-ui/**").permitAll() .requestMatchers("/swagger-resources/**").permitAll() .requestMatchers("/webjars/**").permitAll() .requestMatchers("/*/api-docs").permitAll(); // Spring Boot Actuator 的安全配置 registry.requestMatchers("/actuator").permitAll() .requestMatchers("/actuator/**").permitAll(); // Druid 监控 registry.requestMatchers("/druid/**").permitAll(); // Spring Boot Admin Server 的安全配置 registry.requestMatchers(adminSeverContextPath).permitAll() .requestMatchers(adminSeverContextPath + "/**").permitAll(); // 文件读取 registry.requestMatchers(buildAdminApi("/infra/file/*/get/**")).permitAll(); } }; } } 4.2 方式二:@PermitAll 注解 在 API 接口上添加 @PermitAll (opens new window)注解,示例如下: <span style="font-family:楷体">`// FileController.java @GetMapping("/{configId}/get/{path}") @PermitAll public void getFileContent(HttpServletResponse response, @PathVariable("configId") Long configId, @PathVariable("path") String path) throws Exception { // ... } `</span> 4.3 方式三:yudao.security.permit-all-urls 配置项 在 application.yaml 配置文件,通过 yudao.security.permit-all-urls 配置项设置,示例如下: `dtpc: security: permit-all-urls: - /admin-ui/** # /resources/admin-ui 目录下的静态资源 - /admin-api/xxx/yyy`

何加华

2024年8月26日 14:05

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

Word文件

PDF文档

PDF文档(打印)

分享

链接

类型

密码

更新密码

有效期